Deliverability für EU‑Sender: SPF, DKIM, DMARC, BIMI & IP‑Warming ohne Frust

Deliverability für EU‑Sender: SPF, DKIM, DMARC, BIMI & IP‑Warming ohne Frust

E-Mail-Zustellrate verbessern – aber wie? Viele europäische Teams kämpfen mit der Zustellbarkeit ihrer E-Mails: Komplexe DNS-Konfigurationen, strenge Spamfilter und rechtliche Vorgaben (Stichwort GDPR) sorgen oft für Unsicherheit. Hinzu kommen typische Probleme bei US-basierten Anbietern: aufwändige Setups, plötzliche Account-Suspendierungen und schleppender Support 1 . Dieser Leitfaden schafft Abhilfe. In einem sachlich-technischen Ton erklären wir SPF, DKIM, DMARC und BIMI verständlich (inkl. SPF & DKIM Erklärung ), zeigen Muster für korrektes Setup, warnen vor häufigen Fehlern und empfehlen nützliche Testing-Tools. Anschließend beleuchten wir IP-Warming und Reputation , gefolgt von Live-Monitoring (Blacklists, FBLs, Complaint Handling). Abschließend erfahren Sie, wie Fluxomail’s Deliverability Autopilot all das automatisiert – ohne Frust für Entwickler·innen .

1. Warum Authentifizierung? Technische und rechtliche Perspektive

E-Mail-Authentifizierung ist heute unverzichtbar, um seriöse Absender von Spam und Phishing zu unterscheiden. Technisch betrachtet dienen Protokolle wie SPF, DKIM und DMARC als Ausweis für Ihre Absender-Domain: Sie bestätigen dem empfangenden Mailserver, dass Ihre Mail wirklich von Ihrer Domain und nicht von Betrügern stammt. Große Mailbox-Provider (Google, Microsoft & Co) prüfen aktiv auf SPF/DKIM/DMARC und belohnen gültig authentifizierte Mails mit besserer Zustellbarkeit 2 3 . Google schreibt etwa vor, dass Absender mit hohem Volumen SPF, DKIM und DMARC einrichten müssen, da ansonsten E-Mails ab Februar 2024 abgelehnt oder als Spam markiert werden könnten 3 . **Authentifizierte Nachrichten sind nachweislich ** seltener von Bounces oder Spamfilterung betroffen 2 – oder wie Google es ausdrückt: korrekt konfigurierte SPF/DKIM-Mails sind “weniger wahrscheinlich abgelehnt oder als Spam markiert” 2 . Umgekehrt drohen bei fehlender Authentifizierung 5.7.26-Fehler oder Zustellung in den Junk-Ordner 3 .

Warum ist das so wichtig? Zum einen schützen SPF, DKIM und DMARC Ihre Kunden und Ihre Marke vor Phishing. Ohne diese Maßnahmen kann jeder Betrüger Ihre Absenderadresse fälschen (Domain-Spoofing). Dadurch steigt nicht nur die Spam-Gefahr – es kann auch zum Sicherheitsrisiko werden. Werden über Ihre gefälschte Domain persönliche Daten erbeutet (z. B. via Phishing), haben Sie im Sinne der EU-Datenschutzgrundverordnung ( GDPR ) womöglich “angemessene technische Maßnahmen” versäumt 4 5 . GDPR erwähnt zwar SPF/DKIM nicht explizit , fordert aber Datensicherheit durch vorbeugende Maßnahmen (Art. 25, 32 DSGVO) 4 . E-Mail-Authentifizierung zählt dazu : Wenn Cyberkriminelle per Spoofing an personenbezogene Daten gelangen, gilt das als vermeidbarer Verstoß und kann zu Untersuchungen und hohen Bußgeldern führen 5 . Kurz gesagt: SPF, DKIM und DMARC sind heute Pflicht – nicht nur für die technische Zustellrate, sondern auch um rechtlich compliant und reputationssicher zu agieren.

Auch BIMI (Brand Indicators for Message Identification) gehört in diesen Kontext. BIMI ist zwar kein reines Sicherheitsprotokoll, aber eine Belohnung für solide Authentifizierung : Hat ein Absender-Domain alle “Hausaufgaben” gemacht (SPF, DKIM, und DMARC mit strikter Policy), zeigen bestimmte Mailclients (z. B. Gmail, Yahoo) das Firmenlogo neben der Nachricht an. Das stärkt das Vertrauen der Empfänger in die Echtheit Ihrer Mail. Für BIMI benötigen Sie allerdings zuerst die volle Authentifizierungsbasis – dazu später mehr.

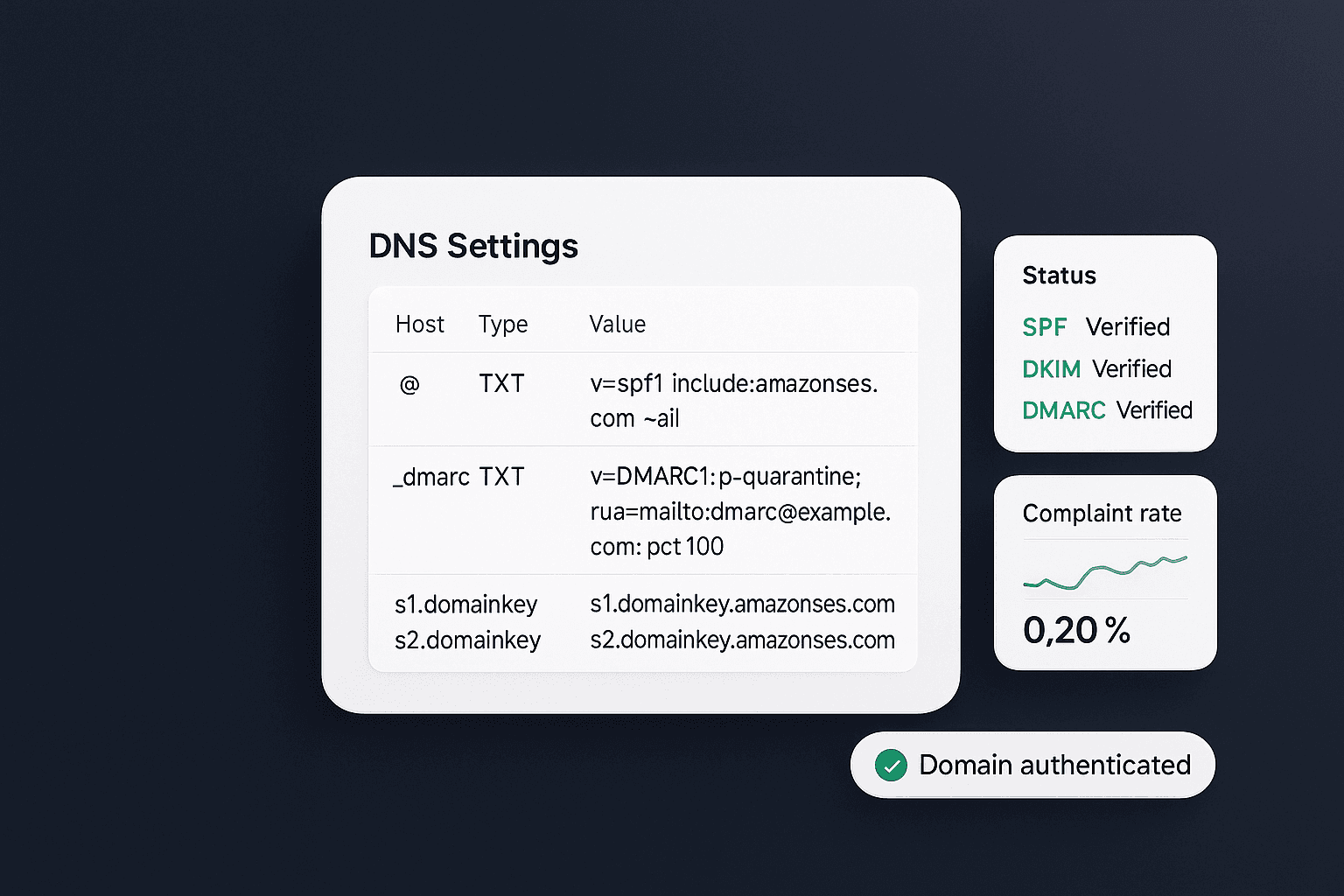

DNS als Fundament: All diese Verfahren bauen auf DNS-Einträgen auf. SPF und DMARC werden als TXT-Records im DNS Ihrer Absenderdomain veröffentlicht; DKIM erfordert einen speziellen _domainkey TXT-Record pro Schlüssel/Selector. Die DNS-Ebene macht das Setup oft fummelig: Man hantiert mit Textstrings, v= -Präfixen und Syntax, die absolut korrekt sein muss. Gerade Einsteiger finden diese DNS-Konfiguration „verwirrend und unzureichend dokumentiert“ 6 – ein häufiger Frustpunkt, auf den wir gleich eingehen.

2. SPF, DKIM, DMARC, BIMI: Setup-Muster, häufige Fehler und Testing-Tools

In diesem Abschnitt erklären wir die vier zentralen Bausteine der E-Mail-Authentifizierung – SPF, DKIM, DMARC und BIMI – mit Fokus auf korrektes Einrichten („einrichten“) , typischen Stolpersteinen und hilfreichen Tools zum Testen. Die SPF- und DKIM-Erklärung bildet dabei den Anfang, gefolgt von DMARC und BIMI.

SPF – Sender Policy Framework (Absender-Server legitimieren)

Was ist SPF? SPF definiert, welche Server im Namen Ihrer Domain E-Mails senden dürfen. Dazu legt man einen DNS-TXT-Record an, der mit v=spf1 beginnt und die erlaubten IPs/SMTP-Server als Mechanismen ( ip4 , ip6 , include usw.) auflistet. Ein einfaches Beispiel:

yourdomain.com TXT "v=spf1 include:mailgun.org include:sendgrid.net -all"

Dieser SPF-Eintrag besagt: E-Mails für yourdomain.com sind nur gültig, wenn sie von Mailgun oder SendGrid stammen; alle anderen (-all) sollen abgelehnt werden. Mailserver des Empfängers führen bei jeder Mail einen DNS-Lookup auf Ihren SPF-Record aus. Passt die Absender-IP nicht zu den erlaubten, schlägt SPF fail und die Mail wird meist abgewiesen oder als Spam eingestuft.

Häufige SPF-Fehler: Ein SPF-Record muss sorgfältig gepflegt werden, sonst schaden Sie der Zustellbarkeit eher, als dass Sie sie verbessern. Zu den Top-Fehlern zählen:

- Mehr als ein SPF-Record: Pro Domain darf es nur einen einzigen SPF-Eintrag geben. Doppelte SPF-Records führen zu unbestimmtem Verhalten – mal greift der eine, mal der andere, was zu schwer reproduzierbaren Zustellfehlern führen kann 7 . Neue Einträge müssen daher immer in den bestehenden Record zusammengeführt statt als separater TXT-Record hinzugefügt werden 8 . Tipp: Prüfen Sie per dig yourdomain.com TXT , ob exakt ein v=spf1 -Record zurückkommt 9 .

- Syntax/Quotes-Probleme: DNS-Provider zeigen den Inhalt von TXT-Records oft in Anführungszeichen an. Wichtig: Diese " gehören nicht in den Wert selbst! Viele Copy-Paste-Fehler entstehen, wenn versehentlich Anführungszeichen Teil des Records werden, was dazu führt, dass SPF ungültig ist (z. B. beginnt dann der Record mit "v=spf1 inkl. Anführungszeichen) 10 11 . Daher: Die meisten DNS-Tools erwarten keinen manuellen " -Input – falls doch, informiert die Doku des Providers. Im Zweifel nach dem Setzen per Lookup prüfen, ob der SPF-String korrekt ohne doppelte Quotes hinter TXT erscheint 12 .

- **Zu großzügiges ** all : Am Ende des SPF-Strings steht üblicherweise ~all (Softfail) oder -all (Fail). Ein häufiger Fehler ist es, +all (oder gar kein Präfix, was implizit + bedeutet) zu verwenden – damit erlauben Sie jeder IP den Mailversand für Ihre Domain 13 . Das ist praktisch, als hätten Sie keinen SPF, und öffnet Spam Tür und Tor. Verwenden Sie daher unbedingt -all (streng, blockiert Unbekannte) oder ~all (weicher, markiert unbekannte Sender als verdächtig) am Ende 14 13 . Hinweis: Viele empfehlen ~all während der Beobachtungsphase und -all , sobald Sie sicher sind, alle legitimen Sender erfasst zu haben.

- DNS-Lookup-Limit überschritten: SPF erlaubt maximal 10 DNS-Lookups beim Auswerten (jede include , a , mx etc. zählt). Bei umfangreichen SPF-Einträgen – etwa wenn Sie viele Services einbinden – läuft man schnell in dieses Limit. Überschreiten Sie es, resultiert bei empfangenden Servern ein PermError (permanenter Fehler) und SPF schlägt fehl 15 . Die E-Mail wird dann so behandelt, als hätte sie keine gültige Authentifizierung, was die Zustellung schlimmstenfalls verhindert und Ihrer Domain-Reputation schaden kann 16 17 . Achten Sie also darauf, unnötige Includes zu vermeiden oder SPF-Einträge ggf. zu optimieren (z. B. indem man IP-Ranges direkt angibt oder Subdomains für bestimmte Services nutzt). Es gibt Online-Tools (z. B. von Mailhardener), die Ihren SPF-Record validieren und auf Lookup-Limits prüfen 18 .

Testing-Tools für SPF: Zur Überprüfung Ihres SPF-Setups bieten sich Dienste wie MXToolbox SPF Checker , Dmarcian SPF Survey oder das erwähnte Mailhardener SPF-Validator an. Diese Tools zeigen an, ob der Record syntaktisch korrekt ist, welche IPs letztlich erlaubt sind und ob das 10er Lookup-Limit eingehalten wird. Alternativ sendet man eine Testmail an einen Dienst wie Mail-tester.com , der im Ergebnis ebenfalls SPF (und DKIM/DMARC) bewertet. Für Entwickler·innen ist auch der schnelle Weg über die Kommandozeile nützlich: dig yourdomain.com TXT – suchen Sie hier nach der v=spf1 -Zeile und prüfen Sie, ob alles wie gewünscht aussieht und nur eine Zeile vorhanden ist.

DKIM – DomainKeys Identified Mail (Signatur der Nachricht)

Was ist DKIM? DKIM versieht ausgehende E-Mails mit einer digitalen Signatur , die vom empfangenden Server mittels eines öffentlichen Schlüssels im DNS verifiziert wird. Einfach gesagt, generieren Sie ein Schlüsselpaar (privat+öffentlich). Den **öffentlichen ** Schlüssel hinterlegen Sie als DNS-TXT-Record unter einem sogenannten Selector , z. B. default._domainkey.yourdomain.com . Der private Schlüssel wird im Mailserver (oder bei Ihrem E-Mail-Service-Provider) konfiguriert, der damit jede ausgehende Mail unterschreibt. Beim Empfang prüft der Mailserver: Passt die Signatur zum DNS-Schlüssel? Wenn ja, ist die Mail authentisch und unverändert von Ihrer Domain geschickt worden. DKIM bestätigt also die Inhaltstreue und Domain-Herkunft einer Nachricht.

Setup-Muster: Viele ESPs (Mailgun, SendGrid, Postmark etc.) geben Ihnen bei Domain-Einrichtung einen DKIM-Selector und den zugehörigen öffentlichen Schlüssel vor. Sie müssen dann einen DNS-Record vom Typ TXT anlegen, Name z. B. mailgun._domainkey.yourdomain.com und Wert beginnend mit "v=DKIM1; k=rsa; p=..." gefolgt vom langen Base64-Schlüssel. Nutzen Sie mehrere Services, hat idealerweise jeder seinen eigenen DKIM-Selector (z. B. sendgrid._domainkey… , mailchimp._domainkey… etc.). Es können auch mehrere DKIM-Records für eine Domain koexistieren (unterschiedliche Selector-Namen). Wichtig: Aktivieren/erzwingen Sie die DKIM-Unterzeichnung in den Einstellungen Ihres Mailservers bzw. ESP-Accounts, sonst bleibt der DNS-Eintrag wirkungslos.

Häufige DKIM-Fehler:

- Falsche DNS-Formatierung: Ähnlich wie bei SPF passieren hier Copy-Paste-Fehler. Der DKIM-Public-Key sollte ohne zusätzliche Anführungszeichen und in einer Zeile im TXT-Record stehen (bei sehr langen Keys setzen einige DNS-Anbieter automatisch einen Zeilenumbruch, was ok ist). Achten Sie darauf, v=DKIM1; k=rsa; p= exakt zu übernehmen und keine Semikolons oder Leerzeichen zu vergessen. Ein häufiger Fehler ist ein abgeschnittener Schlüssel – wenn z. B. nicht der komplette p= -Wert im DNS gelandet ist, schlägt die Verifikation fehl ( key not found oder bad signature ). Tools wie DKIM Core Key Checker helfen, den publizierten Key zu prüfen (man gibt Domain und Selector ein und sieht den Key wie vom Empfänger gesehen).

- Zu kurzer Schlüssel (unsicher): Früher waren 1024-Bit RSA-Schlüssel Standard, mittlerweile gelten diese als Mindestmaß. Google z. B. verlangt für Mails an Gmail 1024 Bit oder länger , empfiehlt aber 2048 Bit 19 . Einige alte Systeme nutzen noch 512-Bit oder 768-Bit DKIM-Keys – diese sollten dringend aktualisiert werden 20 . Moderne ESPs generieren ohnehin 1024- oder 2048-Bit-Schlüssel. Nutzen Sie ruhig 2048 Bit, sofern Ihr DNS-Provider diese Länge unterstützt (die meisten tun das). Ein Wechsel des Schlüssels (Key-Rotation) ist ebenfalls eine Best Practice alle 1–2 Jahre, um die Kryptografie aktuell zu halten.

- Selector stimmt nicht überein: Der DNS-Record-Name muss genau zum in der Signatur angegebenen Selector passen. Wenn Ihre Mails also im Header d=yourdomain.com; s=mail001; tragen, dann muss der DNS-Eintrag unter mail001._domainkey.yourdomain.com existieren. Verwechseln Sie nicht ähnlichen Begriffe wie domainkey vs. dkim im Record-Namen – der richtige Hostname enthält immer . _domainkey. . Auch die Domain ( d= ) in der Signatur sollte idealerweise Ihre Hauptdomain sein; einige Anbieter signieren allerdings mit Unterdomains (z. B. d=sendgrid.yourdomain.com ), dann müssen Sie diesen DKIM-Eintrag ggf. auf der entsprechenden Subdomain führen. Im Zweifelsfall prüfen: Die Mail-Header der Testmail enthalten einen DKIM-Signature: -Header; dort stehen Selector ( s= ) und Signing Domain ( d= ). Beide müssen mit Ihrem DNS-Setup korrespondieren.

- Keine DKIM-Signatur aktiv : Nicht selten vergessen Versender, DKIM überhaupt anzuschalten. SPF allein reicht aber nicht – ein fehlendes DKIM fällt insbesondere bei DMARC (s. unten) negativ auf, da DMARC entweder SPF oder DKIM (besser: beide) benötigt. Stellen Sie daher sicher, dass Ihr Mailserver/Service tatsächlich signiert . Senden Sie eine Testmail an sich selbst (bspw. Gmail) und schauen Sie im Header nach DKIM: PASS . Falls dort „neutral“ oder nichts steht, haben Sie DKIM evtl. noch nicht aktiv.

Testing-Tools für DKIM: Neben dem erwähnten DKIM Core Checker (dkimcore.org) oder Online-Validierungsdiensten bieten viele Mailing-Tools interne Tests. Bei Gmail kann man z. B. in der erhaltenen Mail auf „Original anzeigen“ gehen, um die DKIM-Validierung zu sehen. Auch Mail-tester.com zeigt an, ob DKIM gültig war. Für fortgeschrittene Nutzer empfiehlt sich openssl : Sie können damit eine DKIM-Signatur manuell verifizieren – das sprengt hier aber den Rahmen. In der Regel genügt es, eine Testmail an mehrere große Provider zu schicken (Gmail, Outlook.com, Yahoo) und zu prüfen, ob überall „DKIM=pass“ auftaucht. Andernfalls liefert der Header oder ein Bounce meist Hinweise (z. B. bad signature , key not found , unable to verify ).

DMARC – Domain-based Message Authentication, Reporting & Conformance

Was ist DMARC? DMARC baut auf SPF und DKIM auf und definiert eine gesamtstrategische Richtlinie für Ihre Domain: Es sagt dem empfangenden Server, was er tun soll, wenn eine Mail weder SPF noch DKIM besteht . Zudem verlangt DMARC, dass die Absender-Domain im From:-Header mit der durch SPF/DKIM geprüften Domain übereinstimmt (sog. Alignment ). DMARC wird ebenfalls via DNS als TXT-Record veröffentlicht unter dem Namen _dmarc.yourdomain.com . Ein typischer Eintrag sieht so aus:

_dmarc.yourdomain.com TXT "v=DMARC1; p=none; rua=mailto:reports@yourdomain.com; ruf=mailto:forensics@yourdomain.com; fo=1"

Hier bedeutet p=none , dass zunächst keine erzwingende Aktion erfolgt (Monitoring-Mode). rua gibt eine Adresse für aggregierte Berichte an (XML-Berichte, täglich von großen Mailprovidern gesendet, mit Statistiken welcher Anteil Ihrer Mails Auth-Fails hatte), ruf wäre optional für Forensik-Berichte (Einzelkopien von fehlgeschlagenen Mails, wird selten genutzt, kann mit fo =1 aktiviert werden).

DMARC-Einrichten – Vorgehen: Wir empfehlen, DMARC zunächst im Modus p=none zu starten, um Daten zu sammeln, ohne dass legitime Mails fälschlich abgewiesen werden. In dieser Phase erhalten Sie Reports an die angegebene rua -Adresse (Tipp: nutzen Sie einen DMARC-Report-Analyzer Service, da die XML-Rohdaten unhandlich sind). Sobald die Auswertungen zeigen, dass fast alle legitimen Mails entweder SPF oder DKIM alignend bestehen, kann man auf p=quarantine (verdächtige Mails in den Spam) und schließlich p=reject (fremdsignierte Mails abblocken) erhöhen. Wichtig : DMARC greift pro Domain und optional separat für Subdomains . Mit dem Tag sp= können Sie festlegen, ob Subdomains eine andere Policy haben (z. B. sp=none wenn Sie DMARC nur für die Hauptdomain erzwingen wollen).

Ein Beispiel für einen produktiven DMARC-Eintrag, der BIMI-kompatibel ist (dazu gleich mehr):

v=DMARC1; p=quarantine; pct=100; rua=mailto:reports@yourdomain.com; aspf=s; adkim=s;

Dieser sagt: Alle Mails ( pct=100 ) sollen mindestens im Spam landen, wenn sie die Checks nicht bestehen. Außerdem fordert aspf=s; adkim=s; striktes Alignment für SPF und DKIM (d.h. genau die Absenderdomain muss passen, nicht nur die Org-Domain).

Häufige DMARC-Fehler:

- Berichte nicht auswerten: Einige tragen zwar DMARC ein, schauen sich die Reports aber nie an. Das beraubt Sie eines wichtigen Nutzens – nutzen Sie unbedingt die rua Reports, um Überraschungen zu vermeiden. (Viele ESPs geben B2B-Kunden auch Zugriff auf DMARC-Reporting in ihrem Dashboard.)

- Zu lange ** p=none ** belassen: Laut Studien haben ~66 % der Domains mit DMARC dennoch p=none und schützen sich somit nicht wirklich 21 . Lassen Sie DMARC nicht im zahnlosen Modus versauern. Sobald Ihre Auth-Quoten hoch sind, ziehen Sie die Zügel an! Der „Lohn“ ist nicht nur mehr Sicherheit, sondern wie wir sehen werden, auch potenziell BIMI .

- Legitime Quellen übersehen: Stellen Sie sicher, dass wirklich alle Systeme, die in Ihrem Namen Mails versenden (Newsletter-Tools, Support-System, CRM, SaaS-Produkt etc.), entweder über Ihre Domain authentifiziert senden (mit SPF+DKIM) oder explizit berechtigt wurden. Typisches Beispiel: Sie richten DMARC streng ein und vergessen, dass z. B. Ihr Webserver noch Mails via PHP mail() verschickt – diese würden dann abgelehnt. Daher: interne Kommunikation anpassen oder solche Cases unterbinden, bevor DMARC auf reject geht.

- Syntax/Spezialfälle: Ein DMARC-Record muss mit v=DMARC1; beginnen. Häufig vergessen wird der Strichpunkt am Ende jeder Tag-Zeile (außer der letzten, wo er optional ist). Achten Sie darauf, E-Mail-Adressen in mailto: -Format anzugeben. Leerzeichen sind generell nicht erlaubt außer zwischen den Tags. Nutzen Sie zur Sicherheit einen DMARC-Checker (z. B. von DMARC Analyzer oder MXToolbox ), um Flüchtigkeitsfehler zu vermeiden.

Warum DMARC? Richten Sie DMARC ein, demonstrieren Sie gegenüber empfangenden Mailservern Vertrauenswürdigkeit . „Durch korrektes Authentifizieren via SPF/DKIM und Setzen einer DMARC-Policy zeigt man Empfängern, dass die eigene Domain legitime E-Mails verschickt“ 22 . Mailanbieter wie Google haben angekündigt, in Zukunft strikter gegen Mails ohne DMARC vorzugehen – Gmail selbst setzt z. B. DMARC auf ihre eigenen Domains ein, um z. B. From:-Adressen wie @gmail.com zu schützen 23 . Mit DMARC gewinnt man auch Sichtbarkeit *: Man erfährt, wer alles versucht, im Namen der eigenen Domain zu senden (dank der Reports) – oft entdeckt man darüber vergessene Systemchen oder fremde Spammer. Kurz: DMARC ist heute essenziell für eine professionelle Versandinfrastruktur.

Testing-Tools für DMARC: Neben dem Auswerten der Reports (wofür es spezialisierte Tools wie Dmarcian, DMARC-Analyzer, Postmark etc. gibt), sollten Sie Ihren DMARC-Record einmalig checken, z. B. mit MXToolbox DMARC Checker . Dieser zeigt an, ob Syntax ok und ob die angegebenen Report-Adressen erreichbar sind. Ein weiterer Test: Senden Sie absichtlich eine Mail, die SPF und DKIM nicht besteht (z. B. von einem unautorisierten Server in Ihrem Namen) – schauen Sie, ob gemäß Ihrer Policy diese Mail abgelehnt/gebounct wird oder im Spam landet. Das ist allerdings schwerer nachzustellen. In der Praxis genügt es, die Reports auszuwerten: Sollten trotz p=reject Mails „durchkommen“, würde man es dort sehen.

BIMI – Brand Indicators for Message Identification

Was ist BIMI? BIMI ist ein relativ neues Standardverfahren, das es Unternehmen ermöglicht, ihr Markenlogo im E-Mail-Posteingang der Empfänger anzeigen zu lassen (neben der Absenderadresse), sofern der empfangende Mailprovider das unterstützt. Der Clou: BIMI dient als Belohnung für gute Authentifizierung. Bevor man an BIMI denken kann, müssen SPF, DKIM und DMARC korrekt implementiert sein – und DMARC auf Quarantäne/Reject stehen 24 25 . Mailbox-Provider zeigen BIMI-Logos nur für Domains mit strikter DMARC-Policy (100 % Enforcement) 26 . Damit soll Anreiz geschaffen werden, DMARC wirklich umzusetzen 27 . Kurz: Kein DMARC, kein Logo.

Voraussetzungen für BIMI:

- Durchgesetztes DMARC: Ihre Domain muss p=quarantine oder p=reject (und pct=100 ) verwenden. „p=none“ reicht nicht, dann zeigt kein Provider ein BIMI-Logo 24 28 . In der Praxis bedeutet das, dass BIMI vor allem für Absender interessant ist, die ihre E-Mails bereits gut unter Kontrolle haben.

- Markenlogo als SVG: Sie benötigen Ihr offizielles Firmenlogo in einem speziellen SVG Tiny 1.2 -Format (quadratisch, meist ohne Text, damit es auch in klein gut erkennbar ist). Dieses Logo wird öffentlich abrufbar gehostet (z. B. auf Ihrer Website).

- BIMI-DNS-Record: Ähnlich wie bei DMARC veröffentlichen Sie einen TXT-Record unter default._bimi.yourdomain.com . Der Inhalt verweist auf das Logo und ggf. ein Zertifikat. Beispiel:

default._bimi.yourdomain.com TXT "v=BIMI1; l=https://yourdomain.com/logo.svg; a=self"

Hier bedeutet a=self , dass kein externes Zertifikat (VMC) angegeben ist und das Logo „selbstbestätigt“ ist. Viele Provider (z. B. Yahoo) zeigen damit das Logo, Gmail hingegen verlangt ein „a=“ mit VMC .

- Verified Mark Certificate (VMC): Dieses ist ein von Zertifizierungsstellen (DigiCert, Entrust) ausgestelltes Zertifikat, das bestätigt, dass Sie Rechte an dem Markenlogo haben. Aktuell (Stand 2025) zeigt Gmail BIMI-Logos nur an, wenn ein gültiges VMC hinterlegt ist. Das a= -Tag im BIMI-Record muss dann auf die URL dieses Zertifikats verweisen. VMCs sind leider teuer und erfordern eine nachgewiesene eingetragene Wort-/Bildmarke. Für viele kleinere EU-Unternehmen mag BIMI daher noch Overkill sein – aber es ist ein Trend, der sich lohnt zu beobachten.

Häufige BIMI-Fehler:

- DMARC nicht erfüllt: Der mit Abstand häufigste „Fehler“ ist, BIMI einzurichten, bevor DMARC auf Enforcement steht. So funktioniert es nicht. Vergessen Sie BIMI, bis Sie DMARC p=quarantine/reject umgesetzt haben. Laut aktuellen Statistiken sind nur ~2,2 % der Domains überhaupt „BIMI-ready“ (DMARC enforced, etc.) 29 – Sie wären also Vorreiter, wenn Sie soweit sind.

- Falsches Logo-Format: Oft wird ein normales SVG oder gar PNG angegeben. Die Anforderungen sind aber streng (SVG Tiny 1.2, 32-bit Farbtiefe, kein Javascript/Animation etc.). Verwenden Sie am besten einen BIMI-Generator oder prüfen Sie Ihr SVG mit dem offiziellen BIMI Inspector (bimi.jpmorganchase.com bietet ein Prüftool). Ein typischer Fehler ist auch, dass das Logo nicht quadratisch oder schlecht skaliert ist – es sollte idealerweise auf ~100 × 100 px noch gut aussehen.

- Kein VMC (für Gmail): Viele richten BIMI ein und wundern sich, dass bei Gmail weiterhin nur der Initialen-Buchstabe im Kreis erscheint. Der Grund: Ohne VMC ignoriert Gmail den BIMI-Record (der Standard sieht vor, dass dann a=self als unsigniertes Logo gilt, was Gmail nicht zeigt, andere aber schon). Hier muss jedes Unternehmen abwägen, ob sich die Investition in ein VMC lohnt. Für große Marken sicherlich sinnvoll – für kleinere eher nicht.

Testing-Tools für BIMI: Da BIMI das Sahnehäubchen ist, gibt es weniger Mainstream-Tools. BIMI Inspector (von Agari und der BIMI Group) prüft, ob Ihre Domain alle Voraussetzungen erfüllt und zeigt eine Vorschau des Logos. Ansonsten heißt es: Mail an einen unterstützenden Provider (z. B. Yahoo, Gmail) schicken und im Posteingang schauen. Beachten Sie, dass z. B. Gmail BIMI-Logos serverseitig cacht und nur sporadisch aktualisiert. Eine erfolgreiche BIMI-Implementierung erkennt man auch daran, dass Dienste wie Google Postmaster Tools Ihre Domain als „BIMI Qualified“ anzeigen (in den Einstellungen).

Zusammenfassend: SPF, DKIM, DMARC bilden das technische Fundament , um E-Mail-Zustellung und -Sicherheit zu gewährleisten. BIMI ist ein netter Bonus für’s Marketing, sobald die Hausaufgaben gemacht sind. Im nächsten Schritt widmen wir uns einem oft unterschätzten Thema: der IP-Reputation und dem Warm-up neuer Absender – essenziell, um wirklich in den Posteingängen der Nutzer zu landen.

3. IP-Warming und Reputation: Metriken, Schwellenwerte, Eskalationsstufen

Selbst mit perfektem SPF/DKIM/DMARC-Setup landen E-Mails nicht automatisch im Posteingang. Ein zentraler Faktor ist die Reputation Ihrer Absender-IPs und -Domains. Diese Reputation basiert auf dem Verhalten Ihrer Mailings: Senden Sie an gültige, aktive Empfänger? Wie reagieren die Empfänger (öffnen, klicken vs. markieren als Spam)? Haben Sie Bounces oder Beschwerden? All dies fließt in einen Score ein, den große ISPs (wie Gmail, Microsoft, Yahoo) pro Absender führen.

IP-Warming (Aufwärmen von IP-Adressen): Wenn Sie mit einer neuen dedizierten IP-Adresse E-Mails versenden (z. B. beim Wechsel des ESP oder beim Hinzubuchen einer dedizierten IP), sollten Sie niemals direkt volles Volumen schicken. Mailbox-Provider misstrauen unbekannten IPs erst einmal und drosseln bzw. filtern diese bei hohem Volumen rigoros. Das IP-Warming ist ein Prozess, bei dem man das Sendervolumen über Tage/Wochen langsam steigert , um bei den Providern eine gute Historie aufzubauen.

Ein bewährtes Muster: Starten Sie am ersten Tag mit z. B. 100 E-Mails , am zweiten Tag 200, dann 400, usw. – je nach Gesamtvolumen und Empfänger-Engagement. Wichtig ist, anfangs bevorzugt Ihre engagiertesten Empfänger anzuschreiben (Kontakte, die zuletzt geöffnet/geklickt haben), um positive Signale zu senden. So „lernen“ Gmail und Co., dass von Ihrer IP legitime, erwünschte Post kommt. Keine plötzlichen Sprünge! Google rät explizit: „Vermeiden Sie abrupte Volumenspitzen ohne Historie“ 30 . Zitat: „Beispielsweise sofort das Volumen verdoppeln kann Probleme verursachen.“ 30 . Steigern Sie also schrittweise. Sollte dennoch eine zu hohe Bounce-/Spamrate auftreten, fahren Sie das Volumen zurück und beheben die Ursache, bevor Sie weiter hochskalieren.

Domain-Warming: Ähnlich wie IP-Warming ist auch die Absenderdomain neu erstmal „kalt“. DMARC-Reports und Gmail Postmaster Tools zeigen Ihnen Ihre Domain-Reputation . Gerade Gmail betrachtet heute Domain-Reputation teils wichtiger als IP, um Spammer auf gekaperten IPs zu erkennen. Für neue Projekte gilt: Wenn möglich, nutzen Sie anfangs einen erfahrenen ESP mit gutem Ruf und/oder senden Sie von einer Domain, die bereits einen positiven Ruf hat (z. B. Ihrer etablierten Unternehmensdomain). Falls Sie eine neue Versanddomain nutzen (etwa „newsletter.firma.de“ frisch registriert), behandeln Sie sie analog einer neuen IP – langsam starten.

Reputationsmetriken & Schwellenwerte: Die wichtigsten Kennzahlen zur Zustellgesundheit sind: Bounce-Rate, Spam-Complaint-Rate, Open-Rate (bedingt) und Klickrate (für Engagement). Zwei davon haben harte Limits:

- Bounce-Rate : Anteil der unzustellbaren Mails. Harte Bounces (nicht existierende Adressen) sollten minimal sein – < 2 % gilt branchenweit als akzeptabel, > 5 % wird kritisch 31 32 . Amazon SES (AWS) bspw. überwacht Kundenkonten und zieht ab 5 % Bounce-Rate Konsequenzen 33 . Konkrete Eskalationsstufen: Bleibt die Bounce-Rate eines AWS-Kontos über 5 %, wird das Konto auf Under Review gesetzt; steigt sie auf 10 %, wird das Senden pausiert 34 35 . Diese Richtwerte decken sich mit Best Practices: mehr als jeder zehnte Empfänger unbekannt? – Dann stimmt was mit der Liste nicht (gekaufte Adressen, altes Adressmaterial) und man muss intervenieren.

- Spam-Complaint-Rate : Anteil der Empfänger, die Ihre Mail als Spam melden. Hier gelten extrem strikte Maßstäbe, denn jede Beschwerde wiegt schwer. In der Regel sollte die Complaint-Rate unter 0,1 % liegen (also max 1 von 1.000 Empfängern klickt „Spam“) 36 . Gmail selbst nennt < 0,3 % als Obergrenze und < 0,1 % als Ziel 37 38 . Bei AWS führt > 0,5 % bereits zu einer Sendepause des Accounts 39 . Diese Zahlen machen klar: Schon wenige verärgerte Empfänger können Ihre Reputation ruinieren. Deshalb sind Permission und Erwartungen so wichtig – schicken Sie nur Mails an Nutzer, die das wirklich wollen, und vermeiden Sie irreführende Betreffzeilen oder zu häufige Mails.

Andere Metriken: Öffnungsrate wird von ISPs nicht direkt als Spam-Kriterium genutzt (Google sagt „Low open rates aren’t necessarily an accurate indicator“ 40 ). Aber eine sehr niedrige Öffnungsrate kann indirekt anzeigen, dass Ihre Mails im Spam landen oder Empfänger das Interesse verloren haben. Klickraten sind ähnlich – nicht direkt Teil des Filteralgorithmus, aber wichtig für Sie zur Erfolgskontrolle. Eine Kennzahl, die Provider jedoch beobachten, ist die “Spam Placement Rate” , also wie viele Ihrer Mails im Spam landen (schwer direkt zu messen, außer via Seed-Tests).

Negative Faktoren & Blacklists: Wenn Ihre IP oder Domain auf einer Blackliste landet, sinkt die Zustellrate dramatisch. Große Blocklisten wie Spamhaus teilen allen ISPs mit, welche Absender als Spamquellen gelten. Folge: E-Mails von geblacklisteten IPs werden häufig sofort abgelehnt oder im Spam versenkt , was Ihre Reichweite massiv beschneidet 41 . Typische Ursachen fürs Blacklisting: Versenden an Spamtraps (z. B. gekaufte Listen), sehr hohe Beschwerderaten, oder ein kompromittierter Mailserver, der Spam verschickt. Die Auswirkungen spüren Sie sofort – Blacklists hindern Ihre Kommunikation erheblich 41 . Dazu mehr im Monitoring-Abschnitt. Klar ist: Man muss Blacklists unbedingt vermeiden bzw. schnell wieder herunterkommen, falls es passiert.

Eskalationsstufen bei schlechtem Verhalten: Seriöse ESPs und ISPs sind bemüht, Sie zu warnen, bevor es „knallt“. Wenn Ihre Metriken in den gelben Bereich rutschen, reagieren einige ESPs mit Warnungen oder Drosselung . Beispielsweise kann SendGrid bei ungewöhnlich vielen Bounces Ihr Sendevolumen temporär limitieren. Bei Outlook.com sieht man in SNDS ggf. einen Status „Bad“ für die IP, was zu Rate Limiting führt (Mails kommen nur verzögert an). Werden Grenzwerte überschritten, greifen harte Maßnahmen : Account-Sperren oder Kündigungen . Leider sind manche US-Dienste hier sehr automatisiert und „hart drauf“. Es kommt vor, dass SendGrid oder Mailgun Accounts abrupt sperren – teils ohne Vorwarnung – sobald deren Compliance-System Alarm schlägt (z. B. Bounce > 10 % oder ein Spamtrap-Hit) 42 43 . Viele Entwickler·innen und Gründer haben hiervon traumatische Erfahrungen berichtet („von SendGrid/Mailgun gebannt, ohne echte Hilfe vom Support“) 43 . Diese Overblocking -Mentalität schützt zwar das IP-Netz des Providers, lässt Kunden aber oft im Regen stehen.

Praxis-Tipp: Halten Sie Ihre Listen sauber (regelmäßig unzustellbare Adressen entfernen, Inaktiv-Auffrischungen machen), Double-Opt-In Verfahren nutzen und bieten Sie immer eine einfache Abmeldung an (idealerweise One-Click; Gmail fordert das ab 5.000 Mails/Tag sogar) 2 . So bleiben Bounce- und Beschwerderate niedrig. Sollten doch Probleme auftreten (z. B. versehentlich an alte Liste geschickt und hohe Bounces): Reagieren Sie sofort. Reduzieren Sie das Volumen, kontaktieren Sie evtl. größere ISPs (bei Yahoo/AOL kann man Anfragen stellen, Gmail hat kein direktes Postmaster-Team für solche Fälle – hier hilft nur das Verbessern der Kennzahlen und Abwarten).

Zusammengefasst: Reputation ist ein zerbrechliches Gut. Sie aufzubauen dauert (Stichwort IP-Warm-up), sie zu zerstören geht schnell (ein Fehlversand kann reichen). Einmal ruiniert, braucht es oft Wochen konsequent besseren Versand, bis die Werte sich erholen. Daher ist proaktives Monitoring & Alarmieren so wichtig – damit sind wir beim nächsten Punkt.

4. Live-Monitoring & Alarme: Blacklists, FBLs, Complaint Handling

E-Mail-Deliverability ist kein einmaliges „Set-and-forget“-Projekt, sondern erfordert laufende Überwachung . Viele Absender machen den Fehler, nach der Einrichtung von SPF/DKIM/DMARC die Sache sich selbst zu überlassen – bis plötzlich Öffnungsraten einbrechen oder ein wichtiger Kunde meldet „Eure Mails landen alle im Spam“. Um solche Überraschungen zu vermeiden, sollten Sie ein Live-Monitoring Ihrer Versanddomänen und IPs etablieren, idealerweise mit automatischen Alarmen bei Problemen. In diesem Abschnitt beleuchten wir drei Kernbereiche: Blacklists , FBLs (Feedback Loops) und Complaint Handling .

Blacklists überwachen: Wie oben erwähnt, kann eine einzelne Listung (z. B. auf der Spamhaus SBL) Ihre Zustellrate drastisch beeinträchtigen. Daher ist es ratsam, regelmäßig Blacklist-Checks durchzuführen. Es gibt Tools wie MultiRBL , MxToolbox Blacklist Check oder hetrixtools , die automatisiert Dutzende von Blacklists abfragen. Viele ESPs erledigen das für ihre IP-Pools und benachrichtigen Sie, falls Ihre dedizierte IP auftaucht. Wenn Sie selbst hosten oder eine eigene IP haben, richten Sie am besten einen wöchentlichen Check ein. Worauf achten? Nicht jede kleine Liste ist kritisch – viele sind obskur. Aber Listings bei den großen (Spamhaus, Proofpoint, Barracuda, Sorbs) sollten Sie sofort adressieren.

Sollten Sie auf einer Blacklist landen, finden Sie die Ursache heraus : War es ein bestimmter Versand an viele ungültige Adressen (-> Bounce Storm)? Haben Sie aus Versehen Leute ohne Permission angeschrieben (-> Beschwerden)? Wurden über Ihren Account Spam-Mails versendet (möglicher API Key Leak oder Form Missbrauch)? Handeln Sie entsprechend: Bereinigen Sie Ihre Liste, setzen Sie verdächtige Mailings aus. Dann kontaktieren Sie die Blacklist-Betreiber – meist gibt es ein Delisting-Formular. Geben Sie glaubhaft an, dass Sie das Problem behoben haben. Nach erfolgreichem Delisting sollte sich die Zustellung binnen 1–2 Tagen normalisieren.

Ein gutes Monitoring alarmiert Sie, bevor Ihre Kunden es merken. Einige Tools ermöglichen E-Mail-Alerts oder Webhooks , sobald eine Listung erkannt wird. So können Sie beispielsweise automatisiert benachrichtigt werden, wenn „IP X auf Spamhaus ZEN gelistet“ auftritt. Bedenken Sie: Blacklists sind reaktive Symptome. Ihre Strategie sollte sein, gar nicht erst draufzukommen, durch gutes Listenhygiene und Permission Management (siehe Abschnitt 3).

Feedback Loops (FBLs) nutzen: Eine Complaint-Rate von < 0,1 % klingt erst mal leicht – aber Sie müssen auch wissen, wer sich beschwert, um reagieren zu können. Hier kommen die FBLs ins Spiel. Viele große Mailprovider bieten sogenannte Complaint Feedback Loops an: Wenn ein Empfänger bei ihnen „Spam melden“ klickt, wird diese Information an den Absender zurückgespielt – vorausgesetzt, der Absender ist für die FBL registriert. Die bekanntesten FBLs betreiben u.a. Yahoo/Oath, AOL, Microsoft (Hotmail/Outlook.com), Comcast, Cox, Verizon und einige mehr 44 . Gmail hingegen bietet keine klassische FBL; dort muss man über die Postmaster-Tools Dashboard arbeiten.

Wenn Sie einen ESP nutzen, übernimmt dieser meist die FBL-Integration: D.h. sobald jemand z. B. bei Yahoo Ihre Mail als Spam markiert, erhalten Sie (oder Ihr ESP) eine Benachrichtigung. Viele ESPs entfernen die entsprechende Adresse automatisch aus Ihrer Liste (setzen einen Complaint-Suppress Flag ). Prüfen Sie, ob Ihr ESP das tut – es ist extrem wichtig, die betreffenden Personen nie wieder anzuschreiben! Falls Sie selbst versenden, können Sie sich bei den FBLs anmelden (oft muss man das via Postmaster-Anmeldung je ISP tun, es ist etwas mühsam). Alternativ gibt es Tools, die FBLs konsolidieren.

Best Practice bei Beschwerden: Sobald jemand sich beschwert, löschen oder sperren Sie diese Adresse. Lassen Sie sie nicht mehr Teil weiterer Mailings sein 45 46 . Wiederholungstäter (jemand meldet mehrfach Ihre Mails als Spam) sind Gift für Ihren Ruf 46 . Daher der Grundsatz: „Remove complaining members” 45 . Das schützt Sie auch vor rechtlichen Problemen (in manchen Ländern ist ein Opt-out verpflichtend; Spam-Beschwerden können sonst Abmahnungen nach sich ziehen). Zusätzlich sollten Sie intern dokumentieren, welche Kampagne die Beschwerde ausgelöst hat – um ggf. Ihre Inhalte oder Frequenz zu überdenken.

Ein weiterer Vorteil der FBL-Daten: Sie erkennen evtl. kompromittierte Systeme. Wenn z. B. Beschwerden über Mails eingehen, die Sie gar nicht verschickt haben, kann das ein Hinweis auf einen Missbrauch Ihrer Infrastruktur (oder Domain) sein 47 . FBL-Berichte enthalten üblicherweise die originale Mail, sodass Sie sehen, worüber sie versendet wurde.

Live-Dashboards & Provider-Tools: Zur Überwachung gehören auch die Angebote der großen Anbieter: Google Postmaster Tools (für Gmail) und Microsoft SNDS (für Outlook/Hotmail). Diese liefern Einblick in Ihre Domain-/IP-Reputation aus erster Hand, inkl. Spamrate bei Gmail 37 . Richten Sie diese Tools ein (erfordert DNS-Verifikation der Domain). Hier sehen Sie z. B., ob Gmail Ihre Domain aktuell als „hoch“, „mittel“ oder „niedrig“ eingestuft hat. Sinkt der Status, können Sie gegensteuern, bevor E-Mails komplett blockiert werden. Auch Bounce-Fehlermeldungen muss man im Blick haben: Eine Zunahme von SMTP-Error „550 5.7.1 ... IP suspended“ deutet darauf hin, dass Ihre IP einen schlechten Ruf hat 48 49 . Solche Meldungen sollte ein Monitoring automatisch erfassen und Alarm schlagen.

Complaint Handling & Support: Wenn trotz aller Vorsicht etwas schiefgeht – z. B. plötzlicher Zustellabfall – dann ist schneller, kompetenter Support Gold wert. Leider klagen viele Nutzer traditioneller Anbieter über träge Reaktionszeiten und wenig hilfreiche Antworten im Ernstfall 50 . Hier trennt sich die Spreu vom Weizen. Als Versender sollten Sie nicht nur selbst monitoren, sondern von Ihrem E-Mail-Plattformanbieter erwarten, proaktiv informiert zu werden. Moderne Lösungen bieten Deliverability Dashboards mit Echtzeit-Metriken und schicken Alerts, z. B. „Achtung: Deine Domain ist auf einer Blacklist“ oder „Spam-Rate heute über Schwelle XY“ . Dieser „Deliverability Autopilot“ -Ansatz zielt darauf ab, das Ratespiel zu beenden. Wie aus Marktforschung hervorgeht, fühlen sich viele Kunden beim Thema Zustellbarkeit unterversorgt und allein gelassen , sie „vertrauen auf Trial-and-Error oder externe Tools“ 51 . Ein intelligentes Monitoring mit Alarmfunktion kann dem abhelfen, indem es kontinuierlich überwacht und aktiv zur Optimierung anleitet – also gewissermaßen ein Co-Pilot für Ihre Zustellrate ist 52 .

Zusammengefasst: Richten Sie Überwachung und Feedback-Mechanismen ein. Prüfen Sie Blacklists, abonnieren Sie Feedback Loops, beobachten Sie Ihre Kennzahlen. Und im Idealfall nutzen Sie ein System, das Ihnen diese Arbeit abnimmt oder zumindest erleichtert. Damit sind wir beim Fazit und der Frage, wie Fluxomail all das adressiert.

5. Fazit mit CTA: Wie Fluxomail das alles automatisiert – Vorteile für Entwickler·innen

Die Welt der E-Mail-Deliverability mag komplex wirken – von DNS-Einträgen über Warm-up-Pläne bis zum ständigen Monitoring. Doch moderne Lösungen können hier viel Last abnehmen. Fluxomail ist eine solche Plattform, die speziell für EU-Sender und technisch versierte Teams entwickelt wurde. Das Motto: “Deliverability ohne Frust” . Zum Abschluss fassen wir zusammen, wie Fluxomail die in diesem Beitrag geschilderten Pain Points adressiert, und warum das besonders für Entwickler·innen und EU-Teams attraktiv ist.

Wizard für SPF/DKIM/DMARC: Schluss mit rätselhaften DNS-Handbüchern – Fluxomail bietet einen Onboarding-Wizard , der Sie Schritt für Schritt durch die Domain-Authentifizierung führt. Von der SPF- und DKIM-Einrichtung (inkl. Bereitstellen der passenden DNS-Records zum Kopieren) bis hin zum DMARC einrichten begleitet Sie das Tool. Häufige Fehler wie doppelte SPF-Records oder falsche DKIM-Keyformatierung werden automatisch erkannt und erklärt. Dieser Wizard nimmt Neulingen die Angst vor dem Setup und spart erfahrenen Nutzern Zeit, weil alles auf Anhieb korrekt konfiguriert wird. Gerade EU-Unternehmen , die Wert auf Compliance legen, profitieren davon: Der Wizard berücksichtigt z. B. GDPR-Hinweise und erklärt, warum die Authentifizierung auch aus Datenschutz-Sicht sinnvoll ist (Stichwort „Appropriate Measures“ ).

Deliverability Autopilot & IP-Warming: Das Herzstück ist Fluxomails Deliverability Autopilot 52 . Dieses Feature kombiniert Automation mit intelligentem Monitoring. Beispielsweise übernimmt der Autopilot das IP-Warming : Wenn Sie eine dedizierte IP erhalten, steuert Fluxomail automatisch das Versandtempo nach bewährten Warm-up- Kurven. Es priorisiert hoch engagierte Empfänger zuerst und erhöht das Volumen nur, wenn Bounces/Complaints im grünen Bereich bleiben. So landen Sie schnell und sicher auf einer guten Reputation, ohne manuelles Eingreifen. Der Autopilot überwacht laufend Ihre Reputation und wichtige Metriken . Wenn ein Wert kritisch wird, erhalten Sie sofort eine Benachrichtigung – sei es ein plötzlicher Bounce-Anstieg oder eine Spam-Beschwerdewelle. Anders als starre Systeme, die bei Überschreiten einfach sperren, setzt Fluxomail auf Transparenz und menschliches Feingefühl : Jeder neue Sender wird automatisiert geprüft und bei Bedarf von einem Compliance-Mitarbeiter verifiziert, statt sofort gebannt zu werden 43 53 . Dieses Human-in-the-loop -Konzept verhindert die berüchtigten “insta-bans” und gibt Entwicklern Sicherheit, dass ihr Account nicht ohne Dialog geschlossen wird. Fluxomail hat buchstäblich “Ihr Rücken frei” – entweder kommen die E-Mails an, oder das System meldet proaktiv warum und hilft es zu beheben 53 .

Reputation Dashboard & Live-Alerts: In Fluxomails Oberfläche finden Sie ein Echtzeit-Dashboard mit allen relevanten Kennzahlen: Zustellrate, Öffnungsrate, Bounce/Complaint-Rate, Reputationstrends nach Provider, Blacklist-Status etc. Schwellenwerte (z. B. Complaint > 0,2 % ) sind voreingestellt, aber anpassbar. Sie können Alerts via Slack, E-Mail oder SMS erhalten, falls etwas aus dem Ruder läuft. Zudem integriert Fluxomail die großen Postmaster-Tools : Sie können Ihr Gmail- und Microsoft-Reputationsfeedback direkt im Dashboard einsehen. All das bedeutet: kein ständiges manuelles Checken externer Tools mehr – Fluxomail bündelt die Infos. Viele „Legacy“-Anbieter lassen Kunden hier allein, was zu Trial-and-Error führt 51 – Fluxomail hingegen fungiert als Ihr Deliverability-Co-Pilot und Mentor.

Automatisiertes Complaint-Handling & Suppression: Fluxomail ist gnadenlos effizient, wenn es um die Listenhygiene geht. Feedback Loop Reports der ISPs werden automatisch verarbeitet: Markiert ein Empfänger Ihre Mail als Spam, wird er in Fluxomail umgehend auf die Suppression-Liste gesetzt . Somit wird garantiert, dass keine versehentlich weitere Mail an diese Person geht 45 . Ebenso werden Hard-Bounces automatisch ausgeschlossen. Dieses Autopilot-Verhalten erspart Entwicklern lästige Nacharbeiten mit Listen und APIs – Fluxomail lernt und säubert im Hintergrund.

EU-vorteile: Datenhaltung & Compliance: Als europäischer Dienst hostet Fluxomail alle Daten auf Servern innerhalb der EU. Für EU-Teams bedeutet das: kein ungutes Gefühl wegen DSGVO-Daten in den USA . Darüber hinaus gibt es keine “US-Suspendierungen” : Viele haben erlebt, dass US-Provider Accounts aufgrund streng gefilterter Keywords oder strittiger Inhalte sperren (man denke an plötzliche Political/Healthcare-Content-Verbote). Fluxomail agiert gemäß EU-Richtlinien – transparent und mit Augenmaß. Sollten Inhalte oder Volumen auffällig sein, wird der Kunde kontaktiert statt sofort gekündigt. Keine überraschenden Account-Löschungen mehr, wie sie bei SendGrid & Co gefürchtet sind 43 .

Entwicklerfreundliche Integration: Neben den Deliverability-Features punktet Fluxomail mit einem cleanen API-First-Ansatz . Entwickler schätzen einfache REST-APIs, klare Doku und Webhooks – all das bietet Fluxomail. Aber der Unterschied ist: Während Sie bei anderen Diensten ständig selbst “Babysitting” für die Zustellraten betreiben müssen, können Sie sich bei Fluxomail aufs Coding konzentrieren. “It just works” – das Versprechen unzähliger Tools, hier untermauert mit einer 99 % Inbox-Rate SLA 53 . Sollte doch einmal etwas haken, steht ein 24/7-Support-Team bereit, das die Sprache der Entwickler spricht und sofort hilft (kein Level-1-Abwimmeln).

Fazit: E-Mail-Deliverability muss kein Buch mit sieben Siegeln sein. Mit dem richtigen Wissen – SPF, DKIM, DMARC sauber einrichten, IP langsam aufwärmen, Kennzahlen beobachten – und mit den richtigen Tools lässt sich die Zustellrate in den Griff bekommen. Fluxomail geht einen Schritt weiter und automatisiert diese Best Practices, speziell zugeschnitten auf die Bedürfnisse von Entwicklern und EU-Unternehmen. Wenn Sie genug haben von Zustellbarkeits-Frust, komplexen Setups und schlaflosen Nächten wegen Spamfolder-Albträumen, dann probieren Sie Fluxomail’s Deliverability Autopilot jetzt aus .

👉 Testen Sie Fluxomail kostenlos und erleben Sie, wie einfach E-Mail-Zustellung sein kann, wenn ein Autopilot mit an Bord ist – vereinbaren Sie noch heute eine Demo oder starten Sie direkt mit Ihrem Setup! (Ihre Inbox wird es Ihnen danken.) 53

file://file-KDkvKmFLUTBC7U2Cgi59GH

2 3 19 23 30 37 38 40 48 49 Email sender guidelines - Google Workspace Admin Help

4 5 DMARC for GDPR and data privacy compliance: Why email authentication matters for protecting PII? - DuoCircle

7 8 9 10 11 12 13 14 15 16 17 18 5 common mistakes with SPF - Mailhardener blog

20 DKIM Implementation Guide: Common Pitfalls and How to Avoid Them

21 24 25 26 27 28 29 BIMI Email Specification: Technical Tips for DNS Record Setup - Transactional Email API Service For Developers | Mailgun

22 What Is DMARC? A Simple Guide To Email Protection - PowerDMARC

31 Email Bounce Rate: Definition, Benchmark, Best Practices - Mailtrap

32 33 34 35 36 39 Bounce and complaint rates - Amazon Pinpoint - AWS Documentation

41 Email Blacklists: Everything You Need to Know in 2024 - Warmup Inbox

44 45 46 47 What Is an Email Feedback Loop?

50 Long-Term Blog & Content Strategy for an AI-Powered Customer Email Platform.pdf

file://file-TvUfofu1HgTUVDQTCFKPC5